GitLab远程命令执行漏洞安全通告

| 漏洞描述 | ||

| 近日,亚信安全CERT监测到GitLab发布安全更新通告,修复了GitLab中的多个安全漏洞,其中包含GitLab中的一个远程命令执行漏洞(CVE-2022-2992)。该漏洞允许经过身份验证的用户通过GitHub API端点导入功能实现远程代码执行。 对此,目前厂商已发布安全版本,鉴于该漏洞受影响面较大,亚信安全CERT建议使用GitLab的用户尽快采取相关措施,做好资产自查以及预防工作,以免遭受黑客攻击。 GitLab是美国GitLab Inc.公司开发的一款开源代码仓库管理系统。它使用Git来作为代码管理工具,同时具备issus跟踪功能,还支持本地化私有部署,可通过Web界面访问公开或私人项目,极大程度上保障了代码的内部私有化管理。 | ||

| 漏洞编号及评分 | ||

| · CVE-2022-2992 · CVSS V3:AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H, 9.9 严重 | ||

| 修复建议 | ||

| 目前官方已发布安全版本以修复此安全问题,建议用户更新至最新版本GitLab社区版(CE)和企业版(EE)的15.3.2、15.2.4和15.1.6以缓解潜在威胁。 · 更新GitLab地址:https://about.gitlab.com/update/ · 更新Gitlab Runner地址:https://docs.gitlab.com/runner/install/linux-repository.html | ||

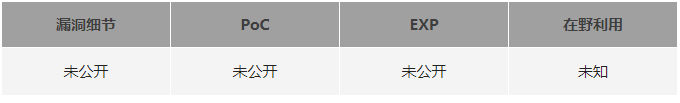

| 漏洞状态 | ||

| ||

| 受影响的版本 | ||

11.10 <= GitLab Community Edition <15.1.6 15.2 <= GitLab Community Edition <15.2.4 15.3 <= GitLab Community Edition <15.3.2 11.10 <= GitLab Enterprise Edition <15.1.6 15.2 <= GitLab Enterprise Edition <15.2.4 15.3 <= GitLab Enterprise Edition <15.3.2 |

渝公网安备 50010702502937号

渝公网安备 50010702502937号