随着信息化建设的开展,用户网络的网络资产越来越繁杂,迫切需要智能主动发现、导入或创建的方式来识别和梳理目标网络中要被防护的资产及业务对象。同时习总书记419讲话、国家网络安全法、国家十三五信息化规划,明确提出需要全天候全方位感知网络安全态势,感知网络安全态势是最基本最基础的工作,各行业都在积极响应国家政策的号召,构建态势感知系统以应对目前面临的严峻挑战。摸清家底、认清风险、找出漏洞、通报整改、情报共享五个方面是态势感知系统核心需要解决的问题。 态势平台是基于大数据技术、机器学习和关联分析为基础开发的一套解决复杂企业信息安全难题的系统解决方案,内嵌安全信息统一管理(SIEM) 的日志分析功能,采用主动的智能分析方法,提供一站式实时安全态势监控、快速响应、风险预测、系统改进,持续提升安全防御能力,具有经历越多攻击越强大的可自我进化功能。 |

| 功能特点 |

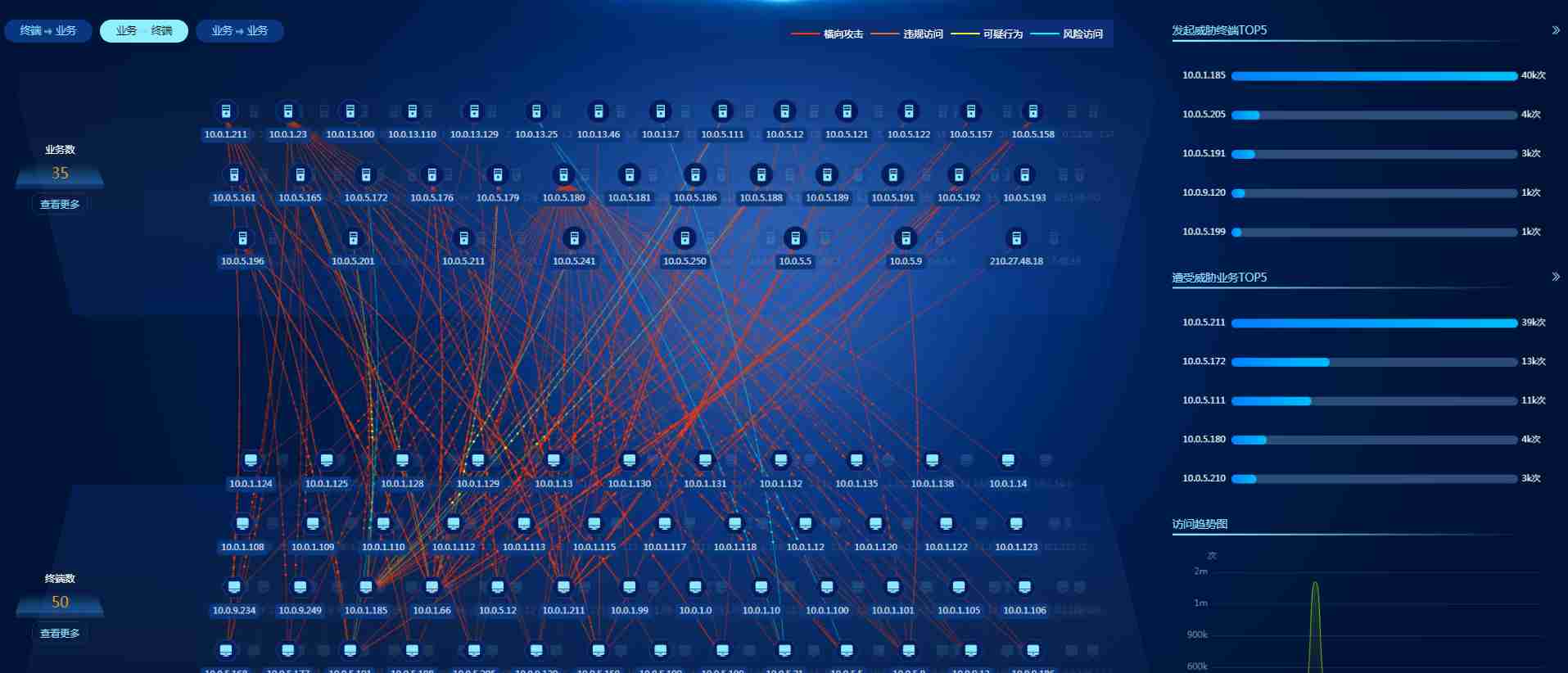

全局安全可视:通过全流量分析、多维度的有效数据采集和智能分析能力,实时监控全网的安全态势、内部横向威胁态势、业务外连风险和服务器风险漏洞等,让管理员可以清楚的感知全网是否安全、哪里不安全、具体薄弱点、攻击入口点等,围绕攻击链(kill-chain)来形成一套基于“事前检查、事中分析、事后检测”的安全能力,看清全网威胁,从而辅助决策。 大数据分析、检索能力:态势感知平台基于大数据框架,结合ES引擎进行设计,产品默认具备TB级别的海量数据存储、关联分析能力,并可通过集群等方式进行扩充。同时,应用数据分析团队在大数据性能优化方向多年的研发能力积累,让态势感知平台具备万亿级数据的超大规模数据管理和秒级查询能力。 智能分析能力,应对未知威胁:随着黑客的技术发展以及变种、逃逸技术的不断改进,传统安全设备的静态规则防御手段已经捉襟见肘,依靠规则仅能防御小部分已知威胁,已无法检测最新攻击、未知威胁。安全平台具备智能分析技术,利用机器学习、关联分析、EBA等新技术,能够检测APT攻击、网络内部的潜伏威胁等高级威胁,无需更新检测规则亦能发现最新威胁。 实时监测,精准预警:态势感知平台通过对全网流量、主机日志和第三方日志的采集分析,实现对已知威胁(僵木蠕毒、异常流量、业务漏洞等)和未知威胁(网络僵尸、APT、0day漏洞等)的全天候实时监测,同时结合智能分析和可人工干预的便捷运营支撑,对已发现的威胁进行精准化预警,简化运维,有效通报预警。 高效协同响应,阻断风险扩散,辅助闭环:态势感知平台可联动捷普自有安全设备体系作为基础组件,不仅作为安全数据采集,当发生重要安全事件或风险在内部传播时,亦可通过联动进行阻断、控制,避免影响扩大。联动方式涉及到网络阻断,可有效辅助管理员进行问题闭环。 威胁举证与影响面评估:传统的安全分析主要以日志为核心,以IP为分析源,难以实现详细的事件级举证呈现,无法全面的了解受损情况。 态势感知平台通过自动化的将IP以资产类型进行划分,区分业务安全、终端安全维度来展示不同类型的受损情况,迎合运维人员对业务资产的侧重点。结合详细的攻击内容举证、多维度潜伏威胁、基于流量可视的潜在危害分析,可清晰直观看清威胁影响面,评估受损情况。 追踪溯源支撑:做好追踪溯源的本质在于有效数据提取。态势感知平台基于全流量和第三方日志(中间件、操作系统、安全设备等)的有效数据提取能力,实时提取有助于威胁分析和追踪溯源的关键元数据,结合TB级别的超大存储空间及集群部署能力,可存储至少1年以上的元数据。同时,利用可视化技术形成以流量可视、潜在危害分析、威胁攻击链可视、统一检索及大数据能力等技术为主的追踪溯源支撑体系,为安全专家的溯源分析提供有力支撑。 |

| 技术优势 |

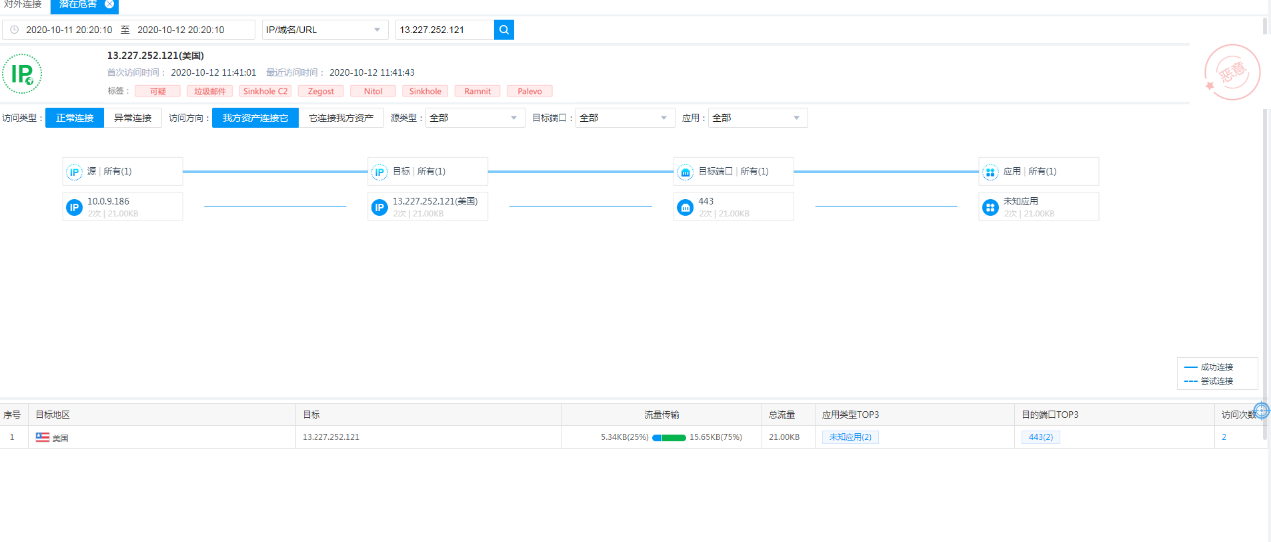

EBA行为画像:EBA(实体行为分析),属于目前在安全业界新兴的分析技术,其旨在基于用户或实体的行为分析,来发现可能存在的异常。EBA可识别不同类型的异常用户行为,这些异常用户行为可被视作威胁及入侵指标,包括分析异常行为、发现内鬼等。 追踪溯源可视化:态势感知平台创新性的将网络流量访问进行可视,同时形成“基于正常(未检测到问题)发现异常”的追踪溯源思路。以采集全流量NETFLOW,并结合几十种协议的深度解析和元数据采集、存储、关联分析,形成了一套可视化工具,结合伴随的追溯指引让安全分析人员可快速进行追踪溯源,还可结合业务相关差异实现从“正常”发现异常的行为。 ①流量可视

|

②威胁追捕

③统一检索 为快速检索具体IOC匹配情报的相关数据,态势感知平台提供了威胁追捕的统一检索入口,参考kibana框架实现对所有安全日志、第三方日志和流量元数据的统一检索引擎,细化到每个日志字段的关联查询和多个正则条件的组合查询,并提供亿万级日志的秒级查询性能,便于快速溯源分析 机器学习技术使用:传统的规则检测技术无法应对最新威胁,通过机器学习不断构建的检测模型可适用于发现未知威胁和可疑行为,提升检出率,避免规则库依赖。 态势感知平台将机器学习技术应用到整个攻击链的每个过程中,为威胁溯源/追捕、攻击路径可视、安全可视提供基础。 威胁深度分析:态势感知平台针对攻击日志进行深度挖掘分析,通过内置关联分析模型将亿级日志进行事件化,减少大量冗余的无效告警。区别于传统的归并方式,态势感知平台的攻击事件化是针对相似攻击意图进行关联,用于挖掘针对性的攻击,并结合攻击事件给出相应的处置建议,形成攻击闭环。 威胁情报结合:态势感知平台通过从威胁情报中心获取可机读的威胁情报,结合本地智能分析引擎,对本地网络中采集的流量元数据进行实时分析比对,发现已知威胁及可疑连接行为,增加智能分析技术的准确性和检出率。 |

| 典型部署 |

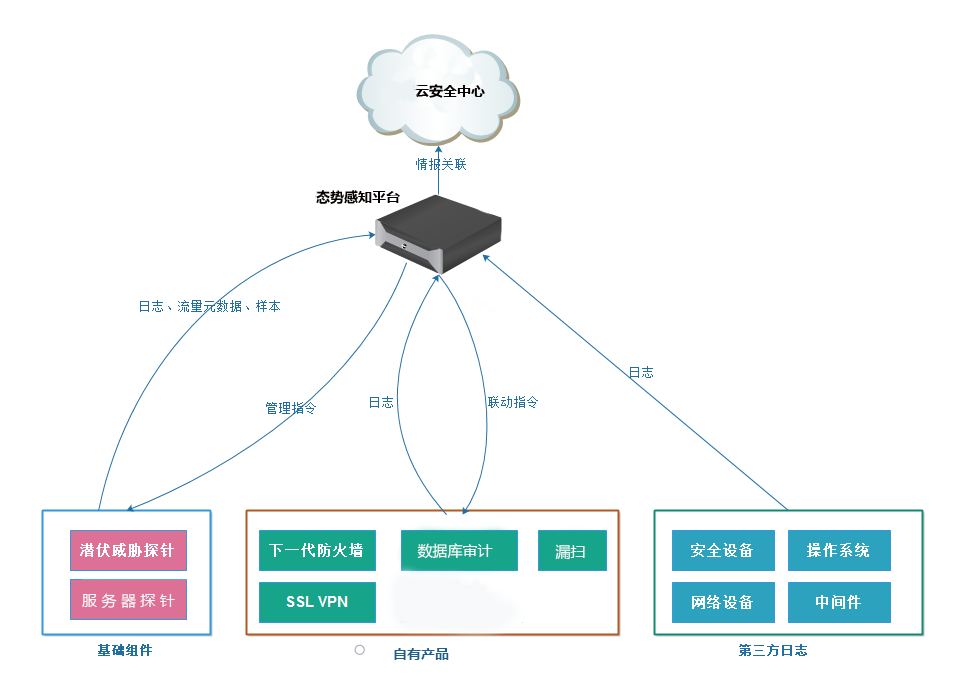

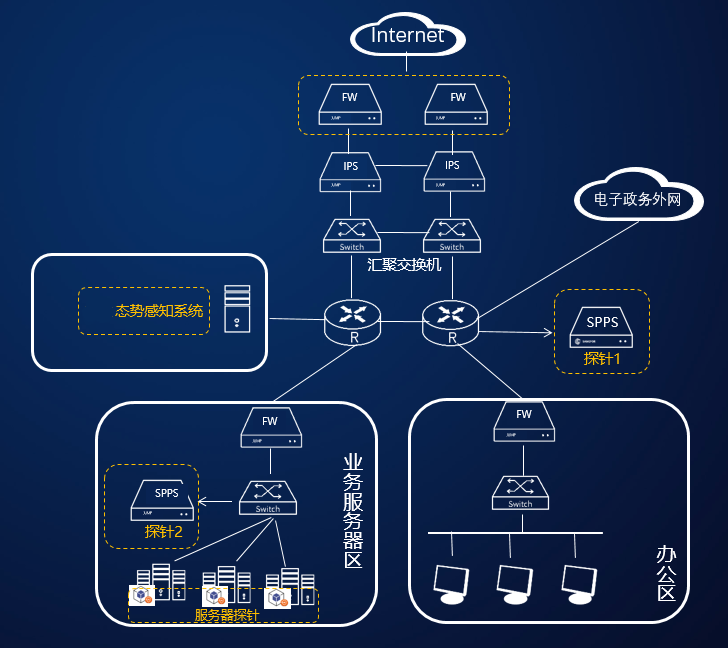

态势感知平台一般部署到管理区,作为管理平台展示(需要接入交换机,以便管理和展示)。 潜伏威胁探针通过旁路到交换机上,接收交换机的镜像流量进行采集、检测,并将结果通过网络链路传给平台进行综合分析。 1、流量监测 通过态势感知平台及其基础组件(潜伏威胁探针)即可形成基于流量的实时监测体系,基于NTA形式实现对已知/未知威胁的持续检测与预警。

|

2、安全运营中心 态势感知平台以安全大脑为设计理念,旨在建设安全运营中心。除了用于接收来自各区域部署的潜伏威胁探针的流程采集数据外,还可以接入以下数据(如下图所示)

3、作为第三方SOC/SIEM的流量检测组件 结合流量监测的部署场景,针对已经构建了SOC/SIEM的捷普态势感知平台支持数据开放共享,可通过syslog及自定义的restful api接口,将平台重要的分析结果、数据呈现内容等传输到第三方平台,以态势感知平台的优势分析能力作为为第三方SOC/SIEM运维平台的威胁分析组件或流量采集与分析组件,协助第三方快速构建在安全分析、安全可视上的能力。支持对多个第三方平台进行对接传输。 |

渝公网安备 50010702502937号

渝公网安备 50010702502937号